VPN-prokollien vertailu: PPTP, L2TP, OpenVPN, SSTP ja IKEv2

On melko selvää, että useimmat VPN-salaustekniikat ovat National Institute of Standards and Technologyn kehittämiä ja sertifioimia. Uudet Edward Snowdenin paljastukset osoittavat kuitenkin, että NSA on pyrkinyt kiertämään ja murtamaan näitä tekniikoita jo vuosien ajan, mikä on jokseenkin järkyttävä tieto. Tämä saa totisesti epäilemään VPN-tekniikoiden turvallisuutta. Päätimme selvittää asiaa kirjoittamalla tämän artikkelin.

Artikkelin alussa käsitellään eri VPN-protokollien tärkeimpiä eroavaisuuksia ja sitä, miten ne vaikuttavat käyttäjiin. Tämän jälkeen käsittelemme kryptografian pääkonsepteja ja sitä, miten NSA:n hyökkäys salausstandardeja vastaan vaikuttaa miljooniin VPN-käyttäjiin ympäri maailmaa.

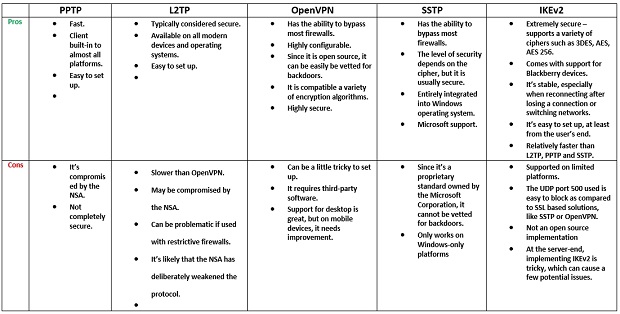

PPTP

Microsoft Corporationin perustaman konsortion kehittämä Point-to-Point Tunneling -teknologia luo VPN-verkon dial-up-verkkoihin, ja se on ollut VPN-alan standardiprotokolla kehittämisestään asti. PPTP, joka on ensimmäinen Windowsin tukema VPN-protokolla, luo turvaa erilaisilla todentamismenetelmillä, mukaan lukien niistä kaikkein yleisin MS_CHAP v2.

Jokainen VPN-laite ja -alusta tukee PPTP-standardia, ja koska sen asennus on melko helppoa, on se säilyttänyt asemansa sekä VPN-tarjoajien että yritysten ensisijaisena valintana. Koska sen käyttö ei vaadi juurikaan suoritintehoa, on se myös yksi kaikkein nopeimmista saatavilla olevista VPN-protokollista.

Vaikka se käyttääkin nykyään useimmiten 128-bittistä salausta, sisältyy protokollaan monia tietoturva-aukkoja, joista kapseloimattoman MS-CHAP v2 -todennuksen mahdollisuus on kaikkein vakavin. Tämän vuoksi PPTP:n murtaminen onnistuu kahdessa päivässä. Vaikka Microsoft onkin paikannut haavoittuvuuden, se suosittelee VPN-käyttäjiä käyttämään SSTP:tä tai L2TP:tä sen sijaan.

Koska PPTP on niin epäluotettava, ei ole mitenkään yllättävää, että PPTP-salatun viestinnän purkaminen on lähes varmasti yleistä NSA:lla. Vieläkin huolestuttavampaa on kuitenkin se, että NSA on purkanut (tai purkaa edelleen) valtavia määriä vanhaa salattua tietoa, joka on salattu silloin, kun ammattilaiset vielä pitivät PPTP:tä turvallisena protokollana.

Plussat

- Nopea.

- Asiakasohjelma lähes kaikille alustoille.

- Helppo asennus.

Miinukset

- NSA:n murtama.

- Ei täysin turvallinen.

L2TP ja L2TP/IPsec

Layer 2 Tunnel Protocol ei tarjoa yksityisyyttä tai salausta sen läpi kulkevalle liikenteelle, toisin kuin muut VPN-protokollat. Tämän vuoksi se on usein käytössä IPsec-nimisen protokollakokoelman kanssa, joka vastaa tietojen salaamisesta ennen lähetystä, mikä takaa yksityisyyden ja turvallisuuden käyttäjille. Kaikki modernit VPN-yhteensopivat laitteet ja käyttöjärjestelmät sisältävät L2TP:n/IPsecin. Asennus on yhtä nopea ja helppo kuin PPTP:llä, mutta ongelmia voi aiheuttaa se, että protokolla hyödyntää UDP-porttia 500, jonka käytön NAT-palomuurit voivat helposti estää. Tämän vuoksi sen käyttö palomuurin yhteydessä voi edellyttää porttiohjausta.

IPsec-salauksessa ei ole mitään merkittäviä heikkouksia, ja oikein toteutettuna se voi edelleen olla turvallinen ratkaisu. Edward Snowdenin paljastukset viittaavat kuitenkin voimakkaasti siihen, että NSA on murtanut sen. Electric Frontier Foundationin perustajajäsen ja turvallisuusalan asiantuntija John Gilmore väittää, että NSA on todennäköisesti heikentänyt protokollaa tarkoituksella. Koska LT29/IPsec-protokolla kapseloi tiedot kahdesti, se ei ole yhtä tehokas kuin SSL-pohjaiset ratkaisut ja on täten hieman muita VPN-protokollia hitaampi.

Plussat

- Pidetään yleensä turvallisena.

- Saatavilla kaikkiin moderneihin laitteisiin ja käyttöjärjestelmiin.

- Helppo asennus.

Miinukset

- Hitaampi kuin OpenVPN.

- Voi olla NSA:n murtama.

- Voi olla ongelmallinen rajoittavien palomuurien kanssa.

- NSA on todennäköisesti heikentänyt protokollaa tarkoituksella.

OpenVPN

OpenVPN on melko uusi avoimen lähdekoodin teknologia, joka hyödyntää SSLv3-/TLSv1-protokollia ja OpenSSL-kirjastoa muihin tekniikoihin yhdistettynä tarjotakseen luotettavan ja vahvan VPN-ratkaisun. Protokollan on hyvin muokattavissa ja toimii parhaiten UDP-portin kautta, mutta sen voi määrittää mille tahansa muullekin portille, minkä vuoksi Google ja muut palvelut eivät voi estää sen käyttöä helposti.

Protokollan toinen suuri etu on se, että sen OpenSSL-kirjasto tukee monia salausalgoritmeja, mukaan lukien 3DES, AES, Camellia, Blowfish ja CAST-128, vaikka VPN-tarjoajat käyttävätkin pääasiassa vain Blowfish- ja AES-algoritmeja. OpenVPN sisältää sisäänrakennetun 128-bittisen Blowfish-salauksen. Sitä pidetään yleensä turvallisena, mutta siinä on myös joitakin tunnettuja heikkouksia.

Salauksista puhuttaessa AES on uusin teknologia ja sitä pidetään myös alan huipputasona. Tämä johtuu yksinkertaisesti siitä, ettei siinä ole tunnettuja heikkouksia. Jopa Yhdysvaltain hallitus ja virastot ovat ottaneet sen käyttöönsä tärkeiden tietojen suojelemiseksi. Se selviytyy suurista tiedostoista Blowfishia paremmin, koska sen 128-bittinen lohkokoko on suurempi kuin Blowfishin 64-bittinen. Kumpikin on kuitenkin NIST-sertifioitu ja vaikka niitä pidetäänkin laajalti hyvinä, liittyy niihin joitakin ongelmia, joita käsitellään seuraavassa.

Ensinnäkin OpenVPN-protokollan toimintanopeus riippuu käytetystä salaustasosta, mutta se on yleensä nopeampi kuin IPsec. Vaikka OpenVPN onkin nykyään useimpien VPN-palveluiden oletusyhteys, ei mikään alusta vielä tue sitä. Useimmat kolmannen osapuolen ohjelmistot kuitenkin tukevat sitä, mikä sisältää myös Androidin ja iOS:n.

Asennus hieman hankalampi L2TP/IPseciin ja PPTP:hen verrattuna, erityisesti silloin, kun käytössä on geneerinen OpenVPN-ohjelmisto. Itse asiakasohjelman lataamisen ja asentamisen lisäksi myös erilliset määritystiedostot tulee määrittää, mikä vaatii hieman vaivannäköä. Useilla VPN-toimittajilla on tämä määritysongelma mukautettujen VPN-asiakasohjelmien käytön vuoksi.

Kun kaikki tekijät ja Edward Snowdenin toimittamat tiedot otetaan huomioon, vaikuttaisi kuitenkin siltä, ettei NSA ole heikentänyt OpenVPN:ää tai onnistunut murtamaan sitä. Sitä pidetään myös immuunina NSA:n hyökkäyksillä sen lyhytkestoisen avaintenvaihdon vuoksi. Kukaan ei ole täysin tietoinen NSA:n täysistä kyvyistä, mutta sekä matematiikka että todisteet viittaavat vahvasti siihen, että OpenVPN on vahvaan salakirjoitukseen yhdistettynä ainoa VPN-protokolla, jota voidaan pitää turvallisena.

Plussat

- Pystyy ohittamaan useimmat palomuurit.

- Kattavasti määritysmahdollisuuksia.

- Avoimen lähdekoodin vuoksi haavoittuvuudet on helppo tarkistaa.

- Hyvin yhteensopiva monien salausalgoritmien kanssa.

- Erittäin turvallinen.

Miinukset

- Voi olla hieman hankala määrittää.

- Vaatii kolmannen osapuolen ohjelmistoa.

- Tietokonetuki on loistava, mutta mobiililaitteet kaipaavat parannusta.

SSTP

Microsoft Corporationin Windows Vista Service Package 1:ssä esittelemä Secure Socket Tunneling on saatavilla myös SEILILLE, Linuxille ja RouterOS:lle, vaikka se onkin edelleen pääasiassa Windows-alusta. Koska se käyttää SSL v3:a, sen edut – kuten NAT-palomuuriongelmien estäminen – ovat vastaavia OpenVPN:ään verrattuna. SSTP on vakaa ja helppokäyttöinen osittain siksi, että se on integroitu Windowsiin.

Kyseessä on kuitenkin Microsoftin omistama omistusoikeudellinen standardi. Koska teknologiajätti on tehnyt ennenkin yhteistyötä NSA:n kanssa, on mahdollista, että myös Windows-käyttöjärjestelmään on sisällytetty takaportti, minkä vuoksi se ei ole yhtä luotettava kuin jotkin muut standardit.

Plussat

- Pystyy ohittamaan useimmat palomuurit.

- Suojaustaso riippuu salauksesta, mutta se on yleensä turvallinen.

- Täysin integroitu Windows-käyttöjärjestelmään.

- Microsoftin tuki.

Miinukset

- Koska se on Microsoftin oma standardi, sitä ei voida tarkistaa takaporttien varalta.

- Toimii vain Windows-alustoissa.

IKEv2

IPsec-pohjainen tunnelointiprotokolla Internet Key Exchange Version 2 on sekä Ciscon että Microsoftin kehittämä, ja se sisältyy Windows-alustan 7. versioon ja sitä uudempiin. Se sisältää yhteensopivat avoimen lähdekoodin toteutukset Linuxille ja monille muille alustoille, minkä lisäksi myös Blackberry-laitteille löytyy tuki.

Microsoft Corporationin VPN Connectiksi nimeämä palvelu on hyvä muodostamaan uudelleen VPN-yhteyksiä, mikäli Internet-yhteys katkeaa tilapäisesti. Mobiilikäyttäjät hyötyvät eniten IKEv2:sta, sillä standardin Mobility and Multi-homing -protokolla tekee verkkojen vaihtamisesta äärimmäisen joustavaa. Lisäksi se on erinomainen BlackBerryn käyttäjille, sillä IKEv2 kuuluu niihin harvoihin VPN-protokolliin, jotka tukevat Blackberry-laitteita. Vaikka IKEv2 on saatavana harvemmille alustoille kuin IPsec, sen vakautta, turvallisuutta ja suorituskykyä pidetään yhtä hyvinä.

Plussat

- Erittäin turvallinen – tukee monia salauksia, mukaan lukien 3DES, AES, AES 256.

- Tuki Blackberry-laitteille.

- On vakaa erityisesti silloin, kun yhteys muodostetaan katkeamisen tai verkon vaihtamisen jälkeen.

- Helppo määrittää – ainakin käyttäjän puolelta.

- Suhteellisesti nopeampi kuin L2TP, PPTP tai SSTP.

Miinukset

- Tuki rajatulle määrälle alustoja.

- Käytetty UDP-portti 500 on helppo estää verrattuna SSL-pohjaisiin ratkaisuihin, kuten SSTP:hen tai OpenVPN:ään.

- Ei ole avoimen lähdekoodin toteutus.

- Palvelinpuolella IKEv2 on hankala ottaa käyttöön, mikä voi aiheuttaa joitakin ongelmia.

Ongelmat

Salauksen ymmärtäminen edellyttää useiden avainkäsitteiden ymmärtämistä: niitä kaikkia käsitellään seuraavassa.

Salausavaimen pituus

Yksinkertaisin tapa määritellä salauksen murtamiseen tarvittava aika on salausavaimen pituus, eli salauksessa käytetyt nollat ja ykköset. Vastaavasti ns. exhaustive key search (tai brute force -hyökkäys) on yksinkertaisin hyökkäystapa, ja siinä kokeillaan kaikkia mahdollisia yhdistelmiä, kunnes oikea löytyy. VPN-palveluntarjoajien käyttämissä salauksissa avaimen pituus on 128 bitin ja 256 bitin välillä. Suurempaa tasoa käytetään tietojen todennuksessa ja kättelyssä, mutta tarkoittaako tämä sitä, että 256-bittinen salaus on parempi kuin 128-bittinen salaus?

Selvitetään vastaus tarkastelemalla lukuja tarkemmin:

- 128-bittisen avaimen murtaminen luotettavasti edellyttää 3,4×10(38) operaatiota.

- 256-bittisen avaimen murtaminen luotettavasti edellyttää 2(128) kertaa enemmän laskentatehoa kuin 128-bittisen avaimen murtaminen.

- Brute force -hyökkäys 256-bittistä salausta vastaan edellyttää 3,31 x 10(65) operaatiota, mikä on melkein maailmankaikkeudessa olevien atomien lukumäärä.

- Vuoden 2011 nopeimman supertietokoneen Fujitsu K:n Rmax-nopeus oli enimmillään 10,51 petaflopsia. Tämän luvun perusteella 128-bittisen AES-avaimen murtaminen kestäisi noin miljardi vuotta.

- Vuoden 2013 nopeimman supertietokoneen NUDT Tianhe-2:n Rmax-nopeus oli enimmillään 33,86 petaflopsia. Se on lähes 3 kertaa nopeampi kuin Fujitsu K, jolloin 128-bittisen AES-avaimen murto brute force -tekniikalla kestää noin 330 miljoonaa vuotta.

Edward Snowdenin uusiin paljastuksiin asti uskottiin, ettei 128-bittistä salausta voi murtaa brute force -tekniikalla ja että se olisi turvallinen vielä ainakin sadan vuoden ajan. NSA:n käytössä olevat valtavat resurssit ovat kuitenkin saaneet monet asiantuntijat ja järjestelmänvalvojat päivittämään salausavaintensa pituuden suuremmaksi. On syytä mainita, että Yhdysvaltain hallitus käyttää arkaluontoisten tietojen suojaamiseksi 256-bittistä salausta (128-bittinen on käytössä rutiininomaisiin salaustarpeisiin). Tästä huolimatta myös käytetty menetelmä, AES, voi aiheuttaa joitakin ongelmia.

Salausmenetelmät

Salausmenetelmät ovat matemaattisia algoritmeja, joita käytetään salauksen aikana siksi, että heikot algoritmit ovat helposti murrettavissa. Selvästi suosituimmat salausalgoritmit ovat Blowfish ja AES, ja niihin törmää todennäköisesti myös VPN-käytössä. Lisäksi RSA on käytössä salausavainten salaamiseen ja niiden salauksen purkuun ja SHA-1 ja SHA-2 soveltuvat tietojen todentamiseen varmistussummien avulla.

Nykyään AES on monen mielestä kuitenkin turvallisin VPN-salausmenetelmä. Käsitystä sekä sen suosiota vahvistaa entisestään Yhdysvaltain hallituksen päätös käyttää sitä. On kuitenkin syytä olettaa, ettei täydellinen luotto ole oikeutettua.

NIST

SHA-1, SHA-2, RSA ja AES ovat kaikki United States National Institute of Standards and Technologyn (NIST) sertifioimia tai kehittämiä. Kyseessä on virasto, joka tekee kehitystyössä läheistä yhteistyötä NSA:n kanssa. Nyt kun tiedämme NSA:n järjestelmällisestä pyrkimyksestä kehittää takaportteja tai heikentää salausstandardeja, on järkevää pohtia, miten paljon NIST-algoritmien tehoon voi luottaa.

Vaikka NIST on aina kieltänyt rikkomukset (eli tietoisesti heikentäneensä salausstandardia) ja yrittänyt lisätä kansalaisten luottamusta kutsumalla ihmisiä osallistumaan tulevien salaukseen liittyvien standardien kehitykseen, New York Times on syyttänyt NSA:ta NIST:n hyväksymien salausstandardien kiertämisestä joko häiritsemällä julkista kehitystyötä tai luomalla piilotettuja takaportteja, jotka heikentävät algoritmien luotettavuutta.

17. syyskuuta 2013 epäluottamus vahvistui entisestään, kun RSA Security kehotti asiakkaita lopettamaan tietyn salausalgoritmin käytön, sillä siinä oli NSA:n siihen tarkoituksella suunnittelema virhe.

Lisäksi NIST:n suunnitteleman Dual EY DRBG -salausstandardin uskotaan olleen epäluotettava jo vuosien ajan. Tämän mainitsi jopa alankomaalainen University of Technology vuonna 2006. Näistä huolista huolimatta ala seuraa NIST:n toimia – enimmäkseen siksi, että NIST:n standardien noudattaminen on edellytys Yhdysvaltain hallituksen tilausten saannille.

Kun otetaan huomioon, että NIST:n standardit ovat läsnä kaikkialla maailmassa – kaikessa liiketoiminnassa ja turvallisuuteen liittyvässä, kuten VPN-toiminnassa – on tämä melko pysäyttävää. Koska niin moni asia on näiden standardien varassa, salausalan asiantuntijat eivät ole halunneet puuttua ongelmaan. Ainoa yritys, joka teki niin – Silent Circle – päätti ennemmin sulkea Silent Mail -palvelunsa kuin antaa NSA:n murtaa se. Yritys ilmoitti luopuvansa NIST-standardien käytöstä marraskuussa 2013.

Pieni mutta innovatiivinen LiquidVPN on alkanut testata muiden kuin NIST-salausmenetelmien käyttöä. Kyseessä on kuitenkin tietääksemme ainoa mitään tämän suuntaista tekevä VPN-palveluntarjoaja. Näin ollen sinun on yritettävä pärjätä ainakin toistaiseksi 256-bittisellä AES-salauksella, joka on tällä hetkellä paras saatavilla oleva salausstandardi.

NSA:n hyökkäys RSA-salausta vastaan

Yksi Edward Snowdenin uusista paljastuksista kertoo ohjelmasta, jonka koodinimi on Cheesy Name, jota kehitetään poimimaan salausavaimia – sertifikaatteja – jotka GCHQ:n supertietokoneet voivat pystyä murtamaan. Tämä viittaa vahvasti siihen, että tämä tavallisesti 1024-bittisella salauksella suojatut sertifikaatit ovat luultua heikompia ja että niiden salaus pystytään purkamaan helposti ja paljon odotettua nopeammin GHCQ:n ja NSA:n toimesta. Purkamisen jälkeen kaikki menneet ja tulevat tiedonsiirrot ovat vaarassa, sillä ne voidaan avata pysyvällä yksityisellä avaimella.

Tämän seurauksena useita lyhytkestoisiin avaimiin ja sertifikaatteihin nojaavia salausmuotoja tulee pitää murrettuina – niihin sisältyvät myös TLS ja SSL. Tällä on valtava vaikutus kaikkeen HTTPS-liikenteeseen. Onneksi on myös hyviä uutisia. Tämän ei pitäisi vaikuttaa OpenVPN:ään, joka käyttää väliaikaisia avaimia. Miksi? Koska jokaista siirtoa varten luodaan uusi avain, sertifikaatit eivät saa mahdollisuutta muodostaa pysyvää yhteyttä.

Vaikka joku saisikin sertifikaatin yksityisen avaimen, liikenteen salauksen purkaminen ei olisi mahdollista. Man in the middle -hyökkäyksellä (MitM) voidaan hyökätä OpenVPN-yhteyttä vastaan, mutta se on kohdennettava juuri siihen, minkä lisäksi se edellyttää yksityistä avainta. Kun uutiset siitä, että GHCQ ja NSA pystyvät murtamaan 1024-bittisen salauksen, tulivat julkisuuteen, useat VPN-tarjoajat ovat nostaneet salaustasonsa 2048 tai jopa 4096 bittiin.

Perfect Forward Secrecy

Hyvä uutinen ongelmaan liittyen – myös TLS- ja SSL-yhteyksille – on myös se, että sivustot voivat ottaa helposti käyttöön perfect forward secrecy -järjestelmän, jossa jokaista istuntoa varten luodaan uusi ainutlaatuinen salausavain. Valitettavasti toistaiseksi ainoa merkittävä perfect forward secrecy -järjestelmän käyttöönsä ottanut Internet-yritys on Google.

Artikkelin lopuksi haluamme sinun noudattavan Edward Snowdenin viisasta ohjetta, jonka mukaan salaus toimii ja salausjärjestelmiä tulee käyttää tietoturvan parantamiseksi. Mitä sinun siis tulisi muistaa tästä artikkelista? Se on helppoa! OpenVPN on kaikkein turvallisin saatavilla oleva protokolla, ja VPN-tarjoajien tulisi jatkan työtä sen käytön yleistämiseksi. Olisi loistavaa, jos tarjoajat alkaisivat myös luopua NIST-standardien käytöstä, mutta sen toteutumista saa varmasti vielä odottaa.

- PPTP on erittäin epäluotettava. NSA on murtanut sen ja jopa Microsoft on hylännyt sen, joten sitä tulee välttää kaikissa tilanteissa. Vaikka usean alustan tuki ja asennuksen helppous voivatkin olla houkuttelevia, muista, että samat edut saa huomattavasti paremmalla tietosuojalla, kun käyttöön valitsee L2TP/IPSec-protokollan.

- Ei-kriittisessä käytössä L2TP/IPsec on oikea VPN-ratkaisu sinulle, vaikka NSA onkin heikentänyt sen luotettavuutta merkittävän paljon. Jos etsit nopeaa VPN-asennusta, joka ei vaadi lisäohjelmia, on se silti hyödyllinen – erityisesti mobiililaitteissa, joissa OpenVPN-tuki on edelleen vain satunnaista.

- Vaikka OpenVPN edellyttääkin kolmannen osapuolen ohjelmiston latausta ja asennusta kaikissa alustoissa, on se silti paras VPN-ratkaisu kaikkiin tarpeisiin. Se on nopea, turvallinen ja luotettava ja vaikka sen käyttöönotto voikin kestää hieman pidempään, ovat sen tarjoamat lisäturva ja -yksityisyys vaivan arvoisia verkossa surffatessasi.

- IKEv2 on nopea ja turvallinen protokolla, jos sitä käytetään avoimen lähdekoodin toteutuksen kanssa. Se sopii erityisesti mobiilikäyttäjille, koska se pystyy muodostamaan yhteyden automaattisesti uudelleen Internet-yhteyden katketessa. Lisäksi se on yksi harvoista VPN-protokollista, jotka tukevat Blackberry-laitteita, joten näille käyttäjille se on paras valinta.

- SSTP tarjoaa käyttäjille melko pitkälti samat edut kuin OpenVPN-yhteys, mutta vain Windows-alustoilla. Tämän vuoksi se on integroitu Windows-käyttöjärjestelmiin paljon paremmin kuin muut VPN-protokollat. Sillä on kuitenkin tämän vuoksi rajoitettu VPN-tarjoajien tuki, ja koska Microsoft on tehnyt pitkään yhteistyötä NSA:n kanssa, kuuluu SSTP mielestämme epäluotettavien protokollien joukkoon.

Lyhyesti sanottuna sinun tulisi aina käyttää OpenVPN:ää, mutta mobiililaitteilla myös IKEv2 on hyvä vaihtoehto. L2TP on riittävä nopeaksi ratkaisuksi, mutta koska OpenVPN on yhä paremmin saatavilla myös mobiilisovellusten kautta, pidämme sitä edelleen kaikista protokollista parhaimpana.

Kirjoita ajatuksesi tämän artikkelin parantamiseksi. Palautteesi on meille tärkeää!