Yksityisyydensuojaopas toimittajille 2026 - Vaali lähteitäsi

1. Johdanto

Monet veteraanitoimittajat – monien muiden lisäksi – ovat varmasti huomanneet, että Watergate-viittaukset ovat lisääntyneet viime aikoina merkittävästi. George Orwellin 1984:n kaltaiset kirjat ovat kirjakauppojen näyteikkunoissa, ja sananvapaus ja lehdistönvapaus vaikuttavat olevan yhä enenemissä määrin uhattuina läntisellä pallonpuoliskolla, mikä muistuttaa vanhoista peloista. Kun Yhdysvaltain istuva presidentti syyttää edellistä presidenttiä salakuuntelusta, kun hän estää keskeisten Yhdysvaltain medioiden pääsyn – mikä on ollut tähän asti aina itsestäänselvyys – pitämiinsä lehdistötilaisuuksiin ja kun hän toistuvasti väittää median olevan maan päävihollinen, ei ole yllättävää, että muistot presidentti Nixonista palaavat mieleen jokaisen itsesäälivan twiittauksen myötä ja että jopa John McCainin kaltaiset republikaanisenaattorit ilmaisevat pelkäävänsä demokratian tulevaisuus puolesta. Eikä McCain ole yksin. Monet toimittajat, joiden kanssa olen jutellut viime aikoina, ovat kertoneet olevansa huolissaan lehdistönvapauden tilasta. Kaikki on mahdollista aikana, jolloin on mahdollista todeta ”Donald Trump hallitsee NSA:ta” ilman, että sinua pidetään valehtelijana. Kun tähän lisätään CIA-aiheiset tuoreet uutiset, jotka kertoivat tarinan lähes kaikkien salausjärjestelmien epäluotettavuudesta, kun murtajalla vain on tarpeeksi sitkeyttä, tuloksena on uhkakuva täydellisen dystopisesta maailmasta, jossa edes oman älytelevision edessä rentoutuminen ei ole turvallista. Hyvä uutinen on se, että sähköpostiviestien, tekstiviestien ja puheluiden sieppaamista on kuitenkin mahdollista vaikeuttaa. Tietyillä toimenpiteillä voit varmistaa, että lähteitäsi ja sinulla paljastettuja tietoja selvittävän haaste on huomattavasti suurempi. Sen, miten paljon olet valmis näkemään vaivaa yksityisyytesi, lähteidesi nimettömyyden ja tietojesi suojaamisen eteen, tulee tietysti riippua siitä, miten todennäköinen hakkerointi- tai vakoilu-uhka on. ”Vanhanaikaiset lupaukset – en aio paljastaa lähteeni henkilöllisyyttä tai luovuttaa muistiinpanoja – ovat tavallaan tyhjiä, jos et ole suojannut digitaalisia tietojasi”, totesi Washington Postin Barton Gellman, jonka lähde, entinen NSA:n työntekijä Edward Snowden, auttoi paljastamaan NSA:n ja brittiläisen GCHQ:n toimet haastattelijalleen Tony Loci. Myös Loci itse, joka käsitteli amerikkalaista oikeusjärjestelmää AP:lle, Washington Postille ja USA Todaylle ja jota syytettiin oikeuden halventamisesta hänen kieltäydyttyään paljastamasta lähteitään, olisi tästä asiasta luultavasti samaa mieltä.

Mitä siis on tehtävä sen varmistamiseksi, että toimittajan lähteiden ja tietojen suojaus on hyvällä tasolla? Vinkkien voidaan kuvata kuuluvan yleisesti seuraaviin luokkiin:

- Laitteessa olevien sovellusten ja toimintojen suojaaminen – tämä tunnetaan ”hyökkäyspinta-alan” pienentämisenä, ja se koostuu seuraavista: vain pakollisten sovellusten asentaminen, vain luotetuista lähteistä asentaminen, järjestelmän päivitysten asentaminen heti, kun mahdollista, ja mahdollisimman monien turvavalvontatoimenpiteiden (uusimpien parhaiden käytäntöjen julkaisujen mukaan) käyttäminen laitteessa

- Laitteiden ja niiden ympäristöjen eristäminen – esimerkiksi tietokoneen fyysinen eristäminen tiedostojen tarkastamista varten tai prepaid-mobiililaitteiden käyttäminen.

- Varovainen toiminta sekä digitaalisessa että oikeassa maailmassa – tämä liittyy enemmän maalaisjärjen käyttämiseen kuin ohjelmistoihin: älä esimerkiksi koskaan kirjoittaa lähteen nimeä ylös erityisesti mihinkään sovellukseen tai tietokoneella olevaan tiedostoon – äläkä missään tapauksessa mihinkään pilvipalveluun tallennettuun.

2. Lähteen kanssa kommunikointi ja arkaluonteisten tietojen turvaaminen

Aloitetaan luettelemalla, mitä voit tehdä, kun kyse on lähteen kanssa kommunikoinnista ja tältä saatujen arkaluonteisten tietojen tallentamisesta:

- Varo suuria toimijoita: Oleta, että suurten yritysten salausjärjestelmät ja mahdollisesti jopa suurimmat käyttöjärjestelmät (omistusohjelmistot) sisältävät takaovia, joita yritysten kotimaiden tiedustelupalvelut (ainakin Yhdysvalloissa ja Yhdistyneessä kuningaskunnassa) voivat hyödyntää. Tietoturva-asiantuntija Bruce Schneier selittää asian täällä.

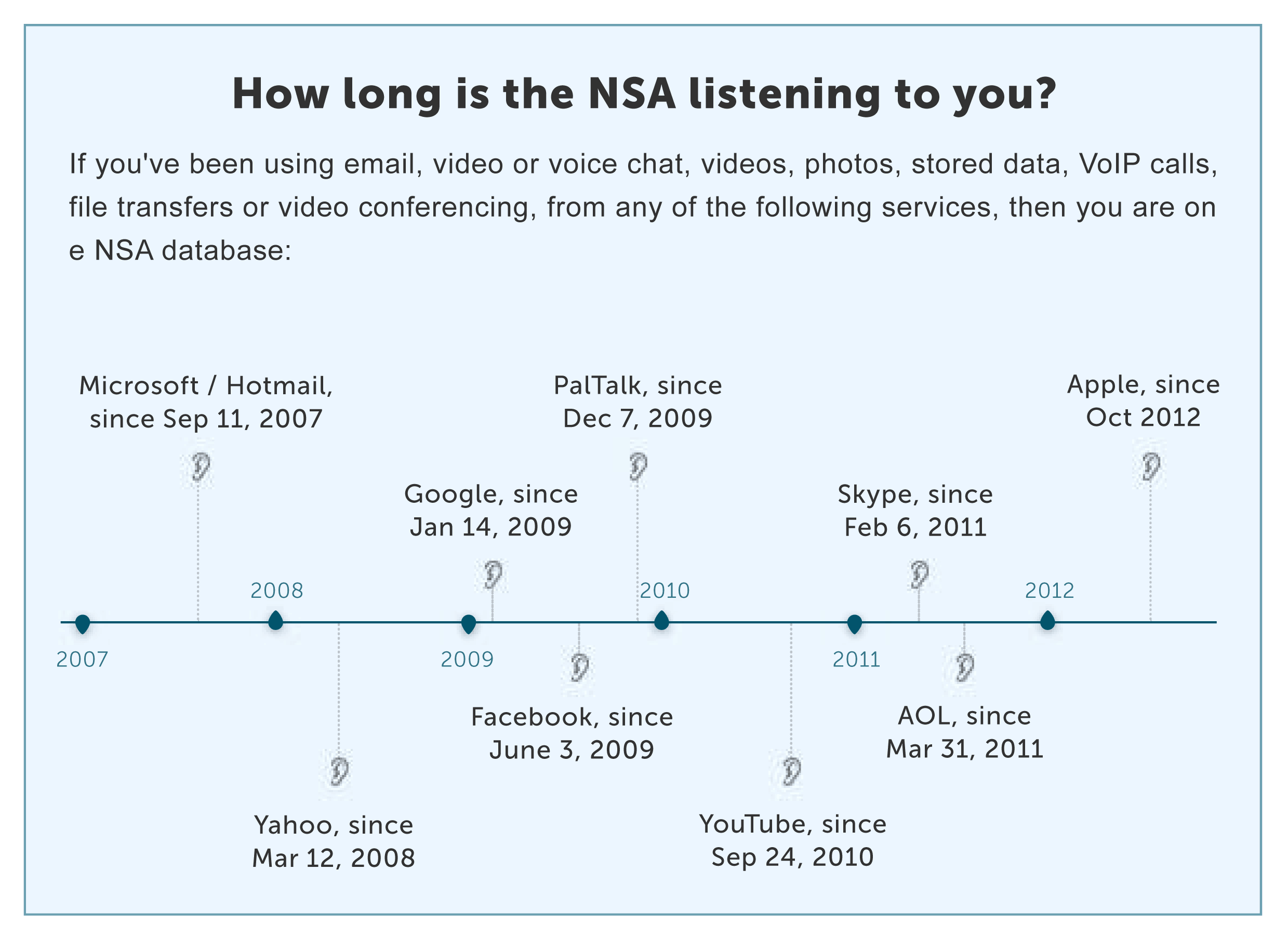

- Salaa aina kaikki: Tietoturva-asiantuntijat käyttävät yksinkertaista matematiikkaa idean selventämiseksi: nostamalla tiedostojesi salausten purun kustannuksia (esim. NSA:n kaltaiselle tiedustelupalvelulle) lisäät seuraamiseesi vaadittavaa vaivaa. Jos et satu olemaan Chelsea Manning, Julian Assange tai Edward Snowden ja jos et ole osallistunut Trump Tower -vakoilutoimiin, tämä voi riittää, vaikka salattu viestintäsi olisikin tallennettu. Ja mikäli joku päättää seurata toimiasi tästä huolimatta, se aiheuttaa enemmän päänsärkyä, mikäli käytät vahvaa salausta, kuten AES:ää (Advanced Encryption Standard), ja PGP:n tai openVPN:n kaltaisia, parhaan mahdollisen salauksen takaavia työkaluja (myös Yhdysvaltain hallitus käyttää VPN-yhteyksiä). Jos haluat läpäisemättömän puolustuksen, pelkkä AES-salausmenetelmä ei riitä. P.S. Jos haluat tietää, minä vuonna tietosi päätyivät NSA:n käsiin, voit selvittää sen täältä.

- Suorita koko levyn salaus: Tämä tehdään siltä varalta, että joku saa tietokoneesi tai puhelimesi käsiinsä. Koko levyn salaukseen voi käyttää FileVault-, VeraCrypt- ja BitLocker-ohjelmia. Tietokoneen asettaminen lepotilaan (sammuttamisen tai horrostilaan asettamisen sijaan) voi mahdollistaa tämän suojauksen ohittamisen. Täällä on Mika Leen kattava opas kannettavan tietokoneen salaamiseen.

- Älä puhu lähteille puhelimessa: Kaikki puhelinyhtiöt tallentavat soittajan ja vastaanottajan numeroihin sekä laitteiden soittohetken sijaintiin liittyviä tietoja. Yhdysvalloissa ja monissa muissa maissa niiden on lain mukaan luovutettava hallussaan olevat puhelutiedot. Mitä on tehtävissä? Käytä suojattua puhelupalvelua, kuten Signal-sovelluksessa olevaa toimintoa, jonka turvallisuus on testattu useaan otteeseen. Vaikka tämä voi tarkoittaa, että sekä lähteen että toimittajan on ladattava sovellus, menee siihen vain muutamia minuutteja. Tässä on sen käyttöopas. Tarkista kokeilumielessä, miten monet alan ulkopuoliset tuttusi käyttävät sitä.

Riippumatta siitä, miten päätät kommunikoida lähteesi kanssa, älä tuo puhelintasi arkaluonteisiin tapaamisiin. Osta kertakäyttöinen laite ja toimita sen numero lähteelle etukäteen. Myös lähteellä on oltava kertakäyttöinen turvallinen laite. Viranomaiset voivat seurata liikkumistasi matkapuhelinverkon signaalien avulla, joten on suositeltavaa vaikeuttaa paikantamistasi samaan kahvilaan lähteen kanssa. Jos et noudata tätä sääntöä, paikallisten viranomaisten tarvitsee vain pyytää (kohteliaasti ja laillisesti) kahvilan valvontakameran kuvaamaa videota tapaamishetkeltä. - Valitse turvallinen viestin: lainvalvontaviranomaiset voivat monitoroida puheluitasi (matkapuhelin- ja lankaverkon kautta), ja jokainen tekstiviesti on kuin postikortti – vapaasti mahdollisen sieppaajan luettavissa. Käytä tämän vuoksi suojatut end-to-end-puhelut mahdollistavia viestintäohjelmia: Signal, joka mainittiin jo aiemmin, ja Telegram ovat näistä turvallisimpia (joskin Telegramin – ja myös WhatsAppin – verkkosovellukset on murrettu kerran ja sittemmin korjattu). Joidenkin asiantuntijoiden mukaan myös SMSSecure, Threema ja jopa Whatsapp ovat käyttökelpoisia. Signal-protokolla on itse asiassa sisällytetty WhatsAppiin, Facebook Messengeriin ja Google Alloon, mikä salaa niissä käytävät keskustelut. Signalista ja WhatsAppista eroten Google Allo ja Facebook Messenger eivät kuitenkaan salaa keskusteluita oletusarvoisesti tai ilmoita käyttäjille salauksen puutteesta – end-to-end-salaus on näissä valinnainen tila. Pidä myös mielessä, että sekä Facebook Messenger että WhatsApp ovat Facebookin omistamia. Adium ja Pidgin ovat suosituimmat Mac- ja Windows-pikaviestiohjelmat, jotka tukevat OTR (Off the Record) -salausprotokollaa ja Tor-selainta – maailman parasta salattua selainta, jota käsitellään tuonnempana (katso Torin käyttöönotto Adiumissa tästä ja Pidginissä tästä). Voit luonnollisesti käyttää myös Tor-Messenger -viestintä, joka on todennäköisesti näistä kaikista turvallisin. Kaksi lisähuomiota viestien lähettämisestä: Tietoturva-asiantuntija, jonka kanssa olen keskustellut aiheesta, sanoo, että vaikka viesti olisikin salattu, ulkopuolinen taho voi huomata kahden henkilön keskustelevan keskenään tiettynä ajan hetkellä. Toinen huomautus on, että sinun kannattaa myös muistaa poistaa viestit puhelimestasi (vaikka niiden palauttaminen voikin olla myöhemmin mahdollista), sillä se auttaa estämään niiden paljastumisen, mikäli laitteesi päätyy vääriin käsiin.

- Älä käytä organisaatiokäyttöön tarkoitettuja viestimiä: Slack, Campfire, Skype ja Google Hangouts eivät sovi yksityisiin keskusteluihin. Niihin on helppo murtautua ja tuomioistuimet voivat tehdä niistä tietopyyntöjä työpaikan oikeudellisten ongelmien ratkaisemiseksi. Tämän vuoksi niitä on paras välttää paitsi lähteen kanssa käytävissä keskusteluissa myös kollegojen ja toimituksen kanssa käytävissä keskusteluissa, kun sinun on välitettävä salassa pidettävältä lähteeltä saamiasi tietoja. Monet suositut VoIP-palvelut, kuten Jitsi, sisältävät sisäänrakennettuja pikaviestiominaisuuksia, ja monet niistä on kehitetty tarjoamaan useimmat Skypen ominaisuudet, mikä tekee niistä hyvä korvaavia ohjelmistoja.

- Harkitse äärimmäisissä tapauksissa Blackphonea. Tämä puhelin pyrkii tarjoamaan täydellisen suojan surffailuun, puheluihin, tekstiviesteihin ja sähköposteihin, ja se on luultavasti paras tavallisen puhelimen korvike, mikäli aikomuksenasi on kaataa hallituksesi tai julkaista salaisia sotilastietoja. Myös luotiliivistä voisi olla hyötyä. Vaihtoehtoisesti voit yrittää selvitä ilman matkapuhelinta tai käyttää matkapuhelimen RFID-signaalin estolaukkua. On aina olemassa mahdollisuus, että jopa Blackphone voidaan jäljittää sen IMEI-koodilla (matkapuhelimen tunniste).

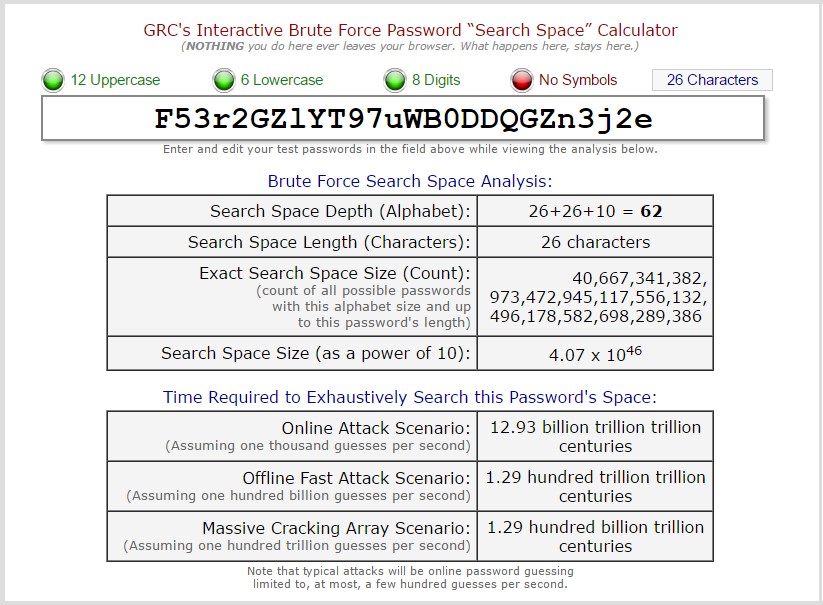

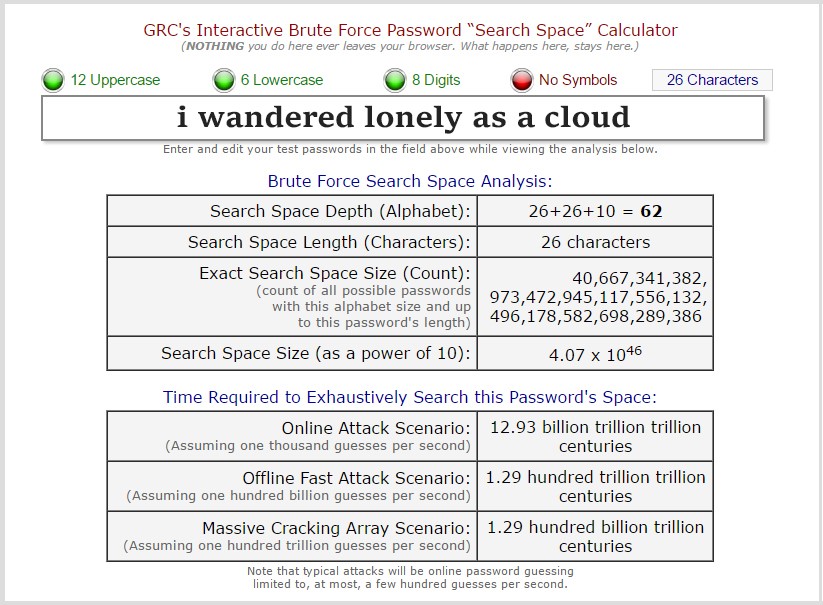

- Tietojen suojaaminen tietokoneella: Tavallisten salasanojen murtaminen on todella helppoa, mutta tunnuslauseiden – eli satunnainen yhdistelmä sanoja – murtaminen voi kestää vuosia. Suosittelemme kokeilemaan salasanan hallinta työkaluja, kuten: LastPass, 1Password ja KeePassX. Sinun tarvitsee muistaa monen eri salasanan sijaan vain yksi pääsalasana. Älä kuitenkaan luota salasananhallintaohjelmiin käyttäessäsi sähköpostin kaltaisia tärkeitä palveluita: varmista vain muistavasi salasanasi. Alastair Reidin tekemässä haastattelussa journalism.co.uk-sivustolle tietoturva-asiantuntija Arjen Kamphuis suosittelee, että salatuissa kiintolevyissä, suojatussa sähköpostissa ja kannettavan lukituksessa tulisi käyttää yli 20 merkkiä sisältäviä salasanoja. Tietysti pidempi salasana on aina vaikeampi murtaa – mutta samalla myös vaikeampi muistaa. Tämän vuoksi hän suositteleekin tunnuslauseita. ”Se voi olla mitä tahansa, esimerkiksi kohta suosikkirunostasi”, Kamphuis toteaa, ”ehkä lainaus jostain yhdeksänvuotiaana kirjoittamastasi, mitä kukaan muu ei tiedä.” Reid raportoi tämän ajatuksia herättävän laskennan käyttämällä Gibson Research Corporationin salasanan vahvuuslaskinta: Salasanageneraattorin luoma salasana, esimerkiksi F53r2GZlYT97uWB0DDQGZn3j2e, vaikuttaa erittäin vahvalta, ja tätä se onkin. Vaikka ohjelmisto tekisi sata triljoonaa arvausta sekunnissa, sillä kestää 1,29 sataa miljardia triljoonaa vuosisataa arvata kaikki yhdistelmät.

- Kuvakaappaukset GRC.com-sivustolta, joissa näkyy salasanan ja tunnuslauseen vahvuusero

Lause ”I wandered lonely as a cloud” on hänen mukaansa paljon helpompi muistaa ja lisäksi myös turvallisempi, sillä samalla ohjelmistolla kestää 1,24 sataa triljoonaa triljoonaa vuosisataa arvata kaikki mahdollisuudet. Valitse siis tunnuslause. - Kaksivaiheinen todennus on myös erittäin hyvä ajatus. Tavallisessa kaksivaiheisessa todennuksessa kirjaudutaan sisään salasanan avulla, minkä jälkeen käyttäjä saa toisen koodin – usein älypuhelimeen lähetettävällä tekstiviestillä. Voit käyttää Yubikeyta sekä laitteistotunnuksia suojataksesi tietokoneen arkaluonteiset tiedostot vieläkin paremmin. Katso lisätietoja lukemalla salasanasuojauksen 7 kultaista sääntöä.

- Määritä tietokone epäilyttävien tiedostojen/liitteiden tutkimiseen: Helpoin tapa levittää haittaohjelmia on USB-yhteyden kautta tapahtuvalla asennuksella tai liitteiden ja sähköpostilinkkien kautta. Tämän vuoksi on suotavaa käyttää yhtä eristettyä tietokonetta näiden uhkien tutkimiseen karanteenissa. Tämän tietokoneen yhteydessä voit käyttää USB:tä vapaasti ja ladata tiedostoja Internetistä, kunhan et siirrä niitä tavalliselle tietokoneellesi tai käytä USB-tikkua uudelleen.

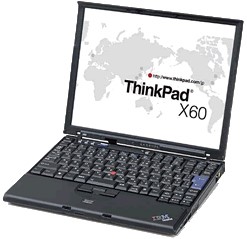

- Miten ostaa oma suojattu tietokone: Tietoturva-asiantuntija Arjen Kamphuis suosittelee ostamaan ennen vuotta 2009 julkaistun IBM ThinkPad X60:n tai X61:n. Ne ovat ainoita riittävän moderneja kannettavia tietokoneita, joissa on modernit ohjelmistojärjestelmät, mitkä tukevat matalan tason ohjelmien muuttamista. Toinen huomioitava asia on se, että tietokonetta ei kannata ostaa verkosta, sillä se voidaan siepata toimituksen aikana. Kamphuis suosittelee ostamaan sen käytettäviä tietokoneita myyvästä liikkeestä käteisellä. Hän kehottaa myös poistamaan kaikki yhteysmahdollisuudet: Poista kaikki Ethernet-, modeemi-, Wi-Fi- tai Bluetooth-ominaisuudet. Itse tunnen tietoturva-asiantuntijoita, jotka eivät luottaisi tällaiseen tietokoneeseen.

ThinkPad X60. Älä osta verkosta

- Lähteiden kouluttaminen: Voi olla jo liian myöhäistä silloin, kun alkuperäiset arvokkaat tiedot saavuttavat sinut. Lähteesi on voinut tehdä kaikki mahdolliset virheet ja jättää taakseen monia todisteita. Jo saamiesi tietojen suojaamisen lisäksi sinun pitäisi pyrkiä opettamaan myös lähteesi piilottamaan tietoja, tallentamaan ne suojatusti ja kommunikoimaan turvallisesti käyttämällä suojattuja laitteita. Useimmilla ei ole aavistustakaan, miten arkaluonteisia tietoja tulisi käsitellä tai mitä heillä on vastassaan, kun he ovat sinuun yhteydessä.

- Käytä erillistä suojattua järjestelmää dokumenttien vastaanottamiseen: Korvaa Dropbox tai Google Drive ja käytä jotakin vähemmän suosittua mutta turvallisempaa. Esimerkiksi SecureDrop on järjestelmä, joka sallii tiedostojen vastaanottamisen nimettömistä lähteistä ja niiden turvallisen skannaamisen ja tarkistamisen. Edward Snowden sanoi Dropboxia ”vihamieliseksi yksityisyyttä vastaan” ja suositteli käyttämään Spideroakia sen sijaan. OnionShare on myös yksi ilmainen palvelu, joka sallii tiedostojen siirron helposti ja anonyymisti.

- Älä pidä muistiinpanoja – ei kannettavassa tietokoneessa eikä kalentereita tai yhteystietoluetteloita matkapuhelimessa tai tietokoneella tai pilvipalvelussa – älä pidä kirjaa lähteiden nimistä, nimikirjaimista, puhelinnumeroista, sähköpostiosoitteista tai viestimien käyttäjänimistä. Yksinkertaisesti älä.

- Visuaalinen seuranta: Kun olet matkalla arkaluonteisiin tapaamisiin, vältä julkisia liikennevälineitä ja kehota lähdettäsi tekemään samoin. Vältä myös tapaamista modernien ostoskeskusten tapaisissa paikoissa, sillä niissä on lukuisia valvontakameroita.

- Sosiaalisen median välttäminen: Jotkut suosivat radikaalia nimettömyyttä. Jos sinun on syystä tai toisesta kadottava maan pinnalta jättämättä taaksesi täydellistä profiilia kuhunkin sosiaalisen median palveluun, poista tilisi kokonaan. Tämä eroaa niiden deaktivoinnista, jonka jälkeen kaikki tiedot ovat vielä palautettavissa.

- Ystävysty hakkereihin: Tämä auttaa välttämään suuria virheitä, säästämään aikaan ja hermoja ja pysymään mukana teknisessä kilpavarustelussa.

- Maksutapa: Maksa kaikki käteisellä, harkitse Bitcoinien käyttöä – osta ne anonyymisti (käytä siihen tätä Business Insider -opasta) – ja, jos joku suostuu ottamaan niitä vastaan, käytä Darkcoinia. Verkkokaupasta ostettava prepaid-luottokortti on myös vaihtoehto.

- Raapustele viisaasti: Jos kirjoitit tietoa vanhanaikaisesti paperinpalalle, tuhoa se. Äläkä unohda hävittää rypistettyä taskussasi olevaa lappua. Juuri se siinä purukumin vieressä.

3. Miten tulla nimettömäksi verkossa

Lähteesi kanssa käymiesi keskusteluiden salaamisen ja mahdollisten tietomurtojen estämisen lisäksi sinun tulisi myös välttää seuratuksi tulemista selatessasi. Verkkotavat voivat paljastaa työstämäsi jutun tai antaa vihjeitä siitä tai pahimmassa tapauksessa jopa paljastaa lähteesi henkilöllisyyden. Tässä ovat netinkäytön kultaiset säännöt, ja seuraavassa kappaleessa kuvataan sähköpostitilin suojaaminen:

- Yksityinen selaustila: Anonymiteetin säilyttämiseen surffaillessa on kaksi perustapaa. Ensimmäinen ja suosituin, joskin riittämätön, tapa on käyttää selaimen yksityisen selaamisen tilaa, joka löytyy useimmista selaimista. Selaushistoriaa ei tällöin tallenneta ja perustason seurantekniikat, kuten mainostajien käyttämät HTTP-evästeet, eivät voi luoda sinusta yksityiskohtaista profiilia. Se tarjoaa kuitenkin vain perustason tietosuojaa: käytännössä se piilottaa selaushistorian perheenjäseniltä, joilla on pääsy tietokoneellesi. IP-osoitettasi voidaan kuitenkin edelleen seurata ja kaikki käyttämäsi sivustot ovat Internet-palveluntarjoajasi nähtävillä.

- Use alternative browsers: browsers, such as Dooble, Comodo Dragon or SRWare Iron, which focus on user privacy, are limited in capabilities. You can achieve a similar degree of privacy offered by these browsers simply by deleting cookies - bits of code which have been downloaded to your system by websites you visit, that monitor your activity and sometimes even follow which content you consume; Another way to remain anonymous is by neutralizing your browser’s location settings, and installing various features aimed at achieving anonymity. To check whether you disabled all cookies effectively, you can use the app CCleaner, which also handles Flash cookies, but none of these browsers are fully encrypted. The only standard browser that ensures total privacy is the Tor browser. Tor is ugly and slow, but it will protect you and your sources. The next section will give a more detailed account of it.

- TOR: Tämä ”pahamaineinen” Yhdysvaltain laivaston kehittämä selain mahdollistaa piilotetussa verkossa toimimisen, yksityisen viestinnän ja anonyymien sivustojen käyttöönoton. Tor-selain, joka voidaan ladata osoitteesta Torproject.org, vaikeuttaa huomattavasti Internet-toimintasi seuraamista sekä paikantamistasi hallitusten tai Internet-palveluntarjoajasi toimesta. Ainoa haittapuoli on sen ajoittainen hitaus ja hienoinen hankaluus – mutta se johtuu vain siitä, että Tor reitittää liikenteesi kolmen satunnaisen solmun kautta ympäri maailmaa ennen kohdesivustolle siirtymistä. Muista myös, että naapurisi voivat olla hämärää väkeä.

Toinen Toriin liittyvä vaihtoehto on ladata Whonix, joka on yksityisyyteen keskittynyt turvallinen käyttöjärjestelmä. Se toimii yhteysporttina Toriin ja sallii ainoastaan Tor-sivustojen ja -käyttäjien yhteydet. Suosituin Tor-käyttöjärjestelmä on kuitenkin Tails (The Amnesiac Incognito Live System). Tails voidaan käynnistää USB-tikulta tai DVD:ltä ja se anonymisoi kaikki tiedot. Edward Snowdenia pidetään tämän ohjelmiston fanina. Qubes on toinen käyttöjärjestelmä, joka tukee Whonixia ja on Snowdenin suosittelema - Vaihtoehtoiset hakukoneet: Kaikkein suosituin hakukone Google tallentaa hakuhistoriasi tulosten optimoimiseksi. Lopeta tämä personointi napsauttamalla: Search Tools > All Results > Verbatim. Voit myös kirjautua Google-tiliisi osoitteessa www.google.com/history, avata luettelon aiemmista hauistasi ja valita poistettavat kohdat Remove Items -painikkeella.

DuckDuckGo. Hakukone, joka ei tallenna tietojasi

Jos haluat välttää seurannan kokonaan, suosittelemme käyttämään hakukonetta kuten DuckDuckGo. Jos sinulla on vaikeuksia luopua Googlesta, lataa Searchlinkfix välttääksesi ainakin URL Trackerit.

- Suora ”lyhytaikaisen” tietokonemuistin käsittely: Toinen tapa neutraloida selailun seurantavaihtoehdot on poistaa DNS (domain name system) -välimuisti. Poistaminen onnistuu yksinkertaisilla käyttöjärjestelmän komennoilla. Reitittimen – jossa on toisinaan DNS-välimuisti – tai tietokoneen uudelleenkäynnistys voi myös nollata laitteen välimuistin, jos siinä on sellainen.

- Yritä välttää HTML Storagea – Web Storage on sisäänrakennettu HTML5:een ja toisin kuin evästeissä, tallennettuja tietoja ei voi monitoroida tai poistaa valikoivasti. Web Storage on oletusarvoisesti käytössä, jos käytät Internet Exploreria tai Firefoxia, poista se käytöstä. Voit käyttää myös Chrome lisäosaa tallennettujen tietojen automaattiseen poistamiseen.

- Käytä VPN-verkkoa: Kuten aiemmin mainittiin, Internet-palveluntarjoaja voi seurata, mitä sivustoja käytät, ja jokainen, joka haluaa vakoilla sinua, voi myös siepata viestejäsi. Jos haluat suojata kaiken saapuvan ja lähtevän viestinnän, VPN:n käyttö on elintärkeää (katso täysi selitys napsauttamalla tästä). VPN salaa kaiken viestintäsi, jolloin edes Internet-palveluntarjoaja tai salainen palvelu – saati suosikkikahvilasi Wi-Fi-yhteyttä käyttävä hakkeri – ei voi tietää, kenelle lähetit sähköpostia, mitä palvelua käytit jne. VPN-yhteyden käyttö on hyvin yleistä niiden keskuudessa, jotka haluavat esimerkiksi katsella Netflixin koko tarjontaa Yhdysvaltojen ulkopuolella, mutta kaikki VPN:t eivät sovellu toimittajille. Toimittajille tarkoitettu VPN ei ole välttämättä nopein tai parhaiten tuettu, mutta se ei ehdottomasti saa pitää VPN-lokeja – eli se ei voi määrittää henkilöllisyyttäsi, käyttämiäsi sivustoja jne. Turvallisen VPN-palvelun toimittava yritys ei sijaitse yhdessä ”14 silmää” -maista, joissa tiedusteluverkot saavat kerätä ja jakaa tietoja toistensa kanssa: erityisesti Yhdysvaltojen. Näin ollen entisen Neuvostoliiton maissa sijaitsevilla VPN-yrityksillä on etulyöntiasema. Niiden tuomioistuimet eivät anna helposti lupaa käyttää paikallisten yritysten keräämiä tietoja omansa tai muiden maiden kansalaisista. Täällä on lueteltu 5 VPN-palvelua, jotka erottuvat yksityisyyden suojan ansiosta ja jotka kaikki sijaitsevat edellä mainittujen maiden ulkopuolella. Muista, että vaikka hallitus lähtisikin VPN:llä suojatun liikenteen perään, voit käyttää TorGuardin kaltaisia tavallista suojatumpia VPN-palveluja, oli kyseessä sitten hallituksen aktiivinen sensuuri tai perinteinen vakoilu. Tor ja VPN antavat täydellisen suojan, mikäli joku pyrkii saamaan selaushistoriasi profiloimistasi varten.

- Paikkaa DNS-vuodot: VPN:n käyttö ei suojaa sinua täydellisesti, sillä DNS-liikenne voi antaa vihjeitä henkilöllisyydestäsi. DNSLeakTest.com auttaa tunnistamaan vuodot. Jos testi näyttää VPN:si DNS:n, voit rentoutua. Jos se näyttää kuitenkin Internet-palveluntarjoajasi DNS:n, anonymiteettiäsi ei ole taattu. Katso siinä tapauksessa täältä, mitä voit tehdä.

- Virtuaalikoneet: Tämä näppärä pikku temppu on oikeastaan toinen (virtuaalinen) tietokone, joka toimii sovelluksena käyttöjärjestelmäsi sisällä. Voit ladata tiedostoja tai avata linkkejä samalla tavalla kuin eristetyssä tietokoneessa, jota suositeltiin aiemmin, jolloin tietokone on vähemmän altis kaikenlaisille haitta- ja vakoiluohjelmille. Virtualisointiohjelmisto, kuten VirtualBox, tulee avata turvallisessa käyttöjärjestelmässä. Tiedostojen lataaminen tehdään niin, että virtuaalikoneen Internet-yhteys on suljettuna, ja tiedoston käyttämisen jälkeen se on poistettava – vastapuolesta riippuen ehkä koko virtuaalikoneen mukana.

HMA-välityspalvelin. I’ll hide yours, if you’ll hide mine

- Välityspalvelin: Virtuaalikoneiden tavoin tässäkin toiminta siirtyy toiselle ”alueelle”, mikä pitää sinut suojassa vakoilulta ja muilta hyökkäyksiltä. Oikeastaan välityspalvelimet korvaavat IP-osoitteesi omallaan, mikä voi johtaa muut luulemaan, että olet esimerkiksi toisessa maassa. HideMyAss.com/proxy, Psiphon (avoin lähdekoodi) ja JonDonym tarjoavat kaikki vastaavan palvelun. Joidenkin asiantuntijoiden mielestä näitä pitäisi käyttää VPN:n ja/tai Torin yhteydessä paremman turvallisuustason takaamiseksi. Osa taas on sitä mieltä, että jos vaivaudut käyttämän Tor-selainta, olet jo niin turvassa kuin vain mahdollista.

- Kolme muuta laajennustyyppiä, jotka voivat lisätä turvallisuutta: Vahvista, että käyttämäsi Internet-protokolla on https-suojattu asentamalla Electronic Frontier Foundationin (EFF) – joka on yksi Tor-projektia rahoittavista organisaatioista – kehittämä laajennus HTTPS Everywhere. Monet kyberasiantuntijat suosittelevat kyseisen laajennuksen asentamista: se varmistaa, että sivustot käyttävät suojattua protokollaa, mikä ei todellakaan takaa mitään, mutta on silti salaamatonta protokollaa parempi vaihtoehto. Toinen laajennustyyppi hallitse JavaScriptin sivustoille paljastamia tietoja (joiden tarkoituksena on parantaa selauskokemusta). Kaksi suosittua vaihtoehtoa ovat ScriptSafe ja NoScript. Myös Ghostery on mainitsemisen arvoinen laajennus. Se paljastaa sinua seuraavat yli 2000 yrityksestä ja mahdollistaa ei-toivottujen estämisen. Se on kätevä, mutta ei luultavasti pidä NSA:ta poissa. Privacy badger, joka on EFF:n projekti, toimii myös samalla tavalla.

4. Sähköpostin turvaaminen

Miten sähköposti tulisi suojata? Sähköpostiviestien luottamuksellisuuden säilyttäminen on poikkeuksellisen vaikeaa. Google ja Microsoft luovuttavat todennäköisesti viestisi valtion viranomaiselle, mikäli niitä käsketään tekemään niin. Mitä voit tehdä?

- Turvalliset laajennukset: Jos käytössäsi on Yahoon tai Googlen kaltainen webmail-palvelu, yksinkertaisin tapa on asentaa Mailvelope-lisäosa ja varmistaa, että myös vastaanottaja asentaa sen. Laajennus yksinkertaisesti salaa (ja purkaa) sähköpostiliikenteen. Gmailiin rajoitettu laajennus SecureGmail toimii vastaavalla tavalla. Selainlaajennuksen kautta kulkevat sähköpostit salataan, eikä Google voi avata niitä. Toinen vaihtoehto on Encrypted Communication, joka on helppokäyttöinen Firefoxin laajennus. Tarvitset sen käyttöön salasanan, jonka vastaanottaja voi nähdä – mutta muista olla lähettämättä sitä sähköpostitse.

- Turvalliset sähköpostipalvelut: Hushmail on esimerkki sähköpostipalvelusta, jonka suojaus lyö laudalta yleisemmin käytetyt palvelut, mutta se voidaan pakottaa luovuttamaan sähköpostiviestejä Yhdysvaltain hallitukselle oikeuden päätöksellä, minkä lisäksi se pitää kirjaa IP-osoitteista. Toinen vastaavilla ominaisuuksilla ja suojauksella varustettu palvelu on Kolab Now, joka kehuu säilyttävänsä tietoja ainoastaan Sveitsissä.

- Kertakäyttöiset sähköpostiosoitteet: Nämä ovat tiettyä tarkoitusta varten luotavia sähköpostiosoitteita, jotka ovat täysin anonyymejä ja jotka poistetaan välittömästi käytön jälkeen. Ratkaisua käytetään tavallisesti roskapostin välttämiseen palveluihin kirjauduttaessa, mutta se sopii myös erinomaisesti nimettömyyden säilyttämiseen. En kuitenkaan kehottaisi toimittajia viestimään lähteensä kanssa niiden kautta, sillä tietosuoja ei ole niiden vahvin piirre. Tällaisia väliaikaisia palveluita on kymmeniä, mutta esimerkiksi brittiläinen Guardian suosittelee Guerrilla Mail- ja Mailinator-palveluita. Guerrilla Mailin käyttäminen Tor-selaimessa varmistaa, ettei IP-osoitettasi voida yhdistää sähköpostiosoitteeseen. Olet yhtä hyvässä turvassa, mikäli käytät GnuPG:n kaltaista sähköpostin salausohjelmaa Tor-selaimen yhteydessä. Keskitytään siis hetkeksi sähköpostin salaamiseen.

- Sähköpostin salaaminen: Wired sai tämän suosituksen Micah Leeltä, yksityisyyteen keskittyneeltä EFF:n ja First Look Median kanssa yhteistyötä tehneeltä teknologiaharrastajalta (täällä on Leen haastattelu Edward Snowdenin kanssa): Webmail-palveluiden salaaminen voi olla vaikeaa. Se edellyttää usein viestien kopioimista ja liittämistä teksti-ikkunaan, jossa ne ladataan ja puretaan PGP:llä (PGP eli Pretty Good Privacy on salausohjelma, joka tarjoaa salaukseen perustuvan yksityisyyden ja todennuksen tietoliikenteeseen). Tämän vuoksi Lee erilaista toimintatapaa: yksityisyyttä painottavaa palvelua, kuten Riseup.netiä, Mozillan Thunderbird-sähköpostisovellusta, salauslisäosaa Enigmail sekä TorBirdy-nimistä lisäosaa, joka välittää viestit Tor-verkon kautta. Kuten Reid huomautti Kamphuisin haastattelussaan journalism.co.uk-sivustolla, Greenwald melkein menetti NSA-jutun, koska hän jätti aluksi huomioimatta Snowdenin ohjeet sähköpostin salaamisesta. Toisin sanottuna: jos haluat historiallisen jutun, kannattaa sen suojaamiseen myös panostaa. Kamphuis on myös sitä mieltä, että PGP on luotettava. Kuten hän ja Reid selittivät, PGP-salauksessa sinulla on julkinen avain, kuten julkinen puhelinnumerosi, ja yksityinen avain. Julkisen avaimen voi näyttää Twitter-kuvauksessa, käyntikorteissa, verkkosivuilla ja missä tahansa, missä työsi julkaistaan, mutta yksityinen avain on tallennettava turvallisesti muiden arkaluonteisten tietojen kanssa. Kun lähde sitten haluaa lähettää tietoja, hän salaa viestin käyttämällä julkista avaintasi, minkä jälkeen salauksen voi purkaa ainoastaan yksityisellä avaimellasi. Kamphuis suosittelee PGP:n avoimen lähdekoodin versiota GNU Privacy Guardia, jonka käyttöönotto on yksinkertaista ja jossa on aktiivinen tukiyhteisö. Tiedostojen, datan ja kiintolevyjen salauksen osalta hän suosittelee tutustumaan ilmaiseen e-kirjaan ”Information security for journalists”, joka on Silkie Carlon toimittama ja julkaistu CIJ:n kautta ja jossa prosessi selitetään seikkaperäisesti. Jos päätät salata viestin itsensä käyttämästäsi palvelusta riippumatta, salasanalla suojatut zip-tiedostot ovat hyvä idea. Tällöin 7ZIP on suositeltava arkistointityökalu.

- Perusasiat: Nämä ovat sähköpostiturvallisuuden alkeita – mutta yritä oikeasti välttää tietojenkalastelua. Varmista, ettei Lähettäjä-kentässä ole vaikeasti huomattavia kirjoitusvirheitä, sillä näin huijari voi esittää olevansa joku tuntemasi henkilö. Vielä viimeinen asia sähköpostin salaamisesta: Yksi tärkeä muistettava ongelma on se, että salauksen jälkeenkään aivan kaikkea ei ole salattu. Lähettäjän ja vastaanottajan sähköpostiosoitteet, aiherivi ja lähettämisaika ja -päivä ovat kaikki nähtävissä. Liitteet ja itse viestin runko ovat ainoat, mitä salataan.

5. Lopuksi

Nämä ovat ehkä radikaaleimmat näkökulmat, joihin törmäsin valmistellessani tätä sähköistä kirjaa.

Kuten Micah Lee totesi ollessaan WIRED-jutun haastateltavana yksityisyysasioista: ”Jos tietokoneesi hakkeroidaan, peli on menetetty. Virtuaalisen hiekkalaatikon rakentaminen verkkoviestinnän ympärille on hyvä tapa suojata järjestelmän loppuosa. Tor on mahtava ja tekee sinusta anonyymin. Mutta päätepisteen vaarantuessa myös koko anonymiteettisi vaarantuu. Jos sinun on todella oltava nimetön, sinun on myös toimittava todella turvallisesti.”

Ja toimittaja Tony Loci ilmaisin asian vieläkin jyrkemmin artikkelissa, joka julkaistiin Harvardin Nieman-säätiölle rajat ylittävän tutkivan journalismin tulevaisuutta käsittelevässä e-kirjassa: ”Jotkut toimittajat, tietotekniikan tutkijat ja yksityisyyden kannattajat ovat niin huolissaan, että he suosittelevat toimittajille vanhan koulukunnan toimintaa… ja luottamaan henkilökohtaisiin haastatteluihin ja kirjepostiin.”

Toivottavasti olen auttanut toimittajia ja muita lukijoita keräämään tietoa siitä, mitä voit tehdä taataksesi turvallisuuden itsellesi ja lähteellesi näinä kiireisinä aikoina.

6. Tämän sähköisen kirjan lähteiden luettelo

- Toimittajien turvallisuus: Kuinka pitää lähteesi ja tietosi turvassa

http://www.ire.org/blog/car-conference-blog/2016/03/12/security-journalists-how-keep-your-sources-and-you/ - Tietojen, lähteiden ja itsesi suojaaminen

http://www.ire.org/blog/car-conference-blog/2017/03/05/securing-data-sources-and-yourself/ - Valvonta ja turvallisuus: Toimivatko toimittajat ja uutisjärjestöt tarpeeksi lähteiden suojaamiseksi?

http://niemanreports.org/articles/surveillance-and-security/ - Muckraking Goes Global: Rajat ylittävän tutkivan journalismin tulevaisuus

http://niemanreports.org/books/muckraking-goes-global-the-future-of-cross-border-investigative-journalism/ - Online-tietosuojan perimmäinen opas

https://www.vpnmentor.com/blog/ultimate-guide-online-privacy/ - Mikä on DNS-välimuisti?

https://www.lifewire.com/what-is-a-dns-cache-817514 - Kuinka nimetä kaikki, mitä teet verkossa

https://www.wired.com/2014/06/be-anonymous-online/ - 19 tapaa pysyä nimettömänä ja suojata yksityisyyttäsi verkossa

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Edward Snowden kertoo kuinka palauttaa yksityisyytesi

https://www.extremetech.com/internet/180485-the-ultimate-guide-to-staying-anonymous-and-protecting-your-privacy-online - Toimittajien tietoturva: turvassa verkossa

https://www.journalism.co.uk/news/information-security-for-journalists-/s2/a562525/ - NSA kohdistaa tietosuojatietoiseen

http://files.gendo.nl/presentaties/CIJ_Infosec&countersurv_4-07-2014.pdf - Obama DOJ syyttää virallisesti toimittajaa vuototapauksessa rikosten tekemisestä

https://www.theguardian.com/commentisfree/2013/may/20/obama-doj-james-rosen-criminality - WhatsApp-salaisuutesi ovat nyt turvassa. Mutta iso veli seuraa silti sinua...

https://www.theguardian.com/commentisfree/2016/apr/10/whatsapp-encryption-billion-users-data-security - Obama tavoittelee vuotoja lähettämällä varoituksen ilmiantajille

http://www.bloomberg.com/news/2012-10-18/obama-pursuing-leakers-sends-warning-to-whistle-blowers.html - 6 salausvirhettä, jotka johtavat tietorikkomuksiin

https://www.crypteron.com/blog/the-real-problem-with-encryption/?gclid=Cj0KEQiA9P7FBRCtoO33_LGUtPQBEiQAU_tBgDgBzD9wIXv94vwhj3qwhc6ewEYY

eyjIeiXtMQiwF3caAsFn8P8HAQ

Voit auttaa muita! Napsauta jakaa Facebookissa tai Tweet!

Kirjoita ajatuksesi tämän artikkelin parantamiseksi. Palautteesi on meille tärkeää!