Mitä eroa on DNS- ja IP-vuodolla? (& Kuinka ehkäistä niitä)

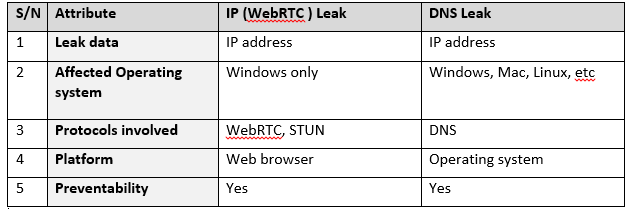

Huoli yksityisyydestä sekä muut vastaavat syyt ovat saaneet monet internetin käyttäjät turvautumaan VPN-palvelun. Tämän avulla käyttäjä voi kätkeä todellisen IP-osoitteensa sekä salata tietonsa surffaillessaan netissä. Mutta nämä tavoitteet voivat olla yhtä tyhjän kanssa, mikäli henkilökohtaiset tietosi vuotavat tietoturva-aukon takia. VPN voi vuotaa IP-osoitteesi tai henkilökohtaisia tietojasi kahdella olennaisella tavalla: DNS-vuodolla tai WebRTC-vuodolla (IP).

Mikä on DNS-vuoto?

Jos olet käyttänyt Internetiä, olet todennäköisesti törmännyt tietämättäsi Domain Name Systemiin (DNS) eli nimipalvelujärjestelmään. DNS ylläpitää verkkotunnuksien (kuten vpnmentor.com) tietokantaa ja muuttaa ne niitä vastaaviksi numeerisiksi (Internet protokolla eli IP) osoitteiksi, joita tarvitaan resurssien paikantamisen Internetissä. Ne toimivat ikään kuin Internetin vastineena puhelinluettelolle.

Verkkotunnukset on tarkoitettu vain ihmisten käyttöön. Tietokoneet ymmärtävät ainoastaan IP-osoitteen muodossa olevia numeroita (168.212.226.204), joita ihmisten voi olla hankala muistaa. Tämän takia DNS:ää tarvitaan. Aina vieraillessasi sivustolla, tietokoneesi muodostaa yhteyden Internet palveluntarjoajasi DNS-palvelimeen pyytääkseen sivun IP-osoitteen. Kun käytetään yksityisyyspalvelua, kuten VPN, tietokone muodostaa yhteyden yleensä VPN-palvelimeen Internet-palveluntarjoajan DNS:n sijaan.

Miten se tapahtuu?

On olemassa tietoturva-aukko, joka mahdollistaa DNS-pyyntöjen välittämisen Internet palveluntarjoajasi DNS-palvelimille, vaikka käyttäisitkin VPN-palvelua tietojen kätkemiseksi. Tämä haavoittuvuus tunnetaan nimellä DNS-vuoto. Se syntyy, kun tietokoneesi lähettää salaamattoman DNS-pyynnön luodun VPN-tunnelin ulkopuolella. Kyseinen tietoturva-aukko pohjautuu käyttöjärjestelmien luontaiselle kyvyttömyydelle käsitellä universaaleja (kollektiivisia) DNS:iä. Jokaisen verkon käyttöliittymällä voi olla oma DNS, ja – useissa eri olosuhteissa – järjestelmä voi lähettää DNS-pyyntöjä suoraan palveluntarjoajallesi tai muille kolmannen palvelun palvelimille (katso kuva) huolimatta oletusportistasi ja VPN-palvelusi DNS-asetuksista. Näin ne aiheuttavat vuodon.

Tämän tietoturva-aukon takia Internet palveluntarjoaja tai urkkijat voivat nähdä, millä verkkosivuilla käyttäjä vierailee. Jos käytät VPN:ää ja havaitset todellisen IP-osoitteesi vuotavan, se tarkoittaa sitä että DNS-pyyntösi välitetään VPN-palveluntarjoajasi sijaan myös Internet-palveluntarjoajallesi. Jotkut Internet palveluntarjoajat ovat jopa ottaneet käyttöön teknologian, joka tunnetaan nimellä ’läpinäkyvä dns-välitys. Se pakottaa tietokoneesi tehokkaasti käyttämään aina kyseisen palveluntarjoajan DNS-palvelua kaikkia DNS-kyselyjä varten, vaikka muuttaisit DNS-asetuksesi käyttämään toista palvelua.

Mikä on WebRTC (IP) - vuoto?

Vuonna 2015 turvallisuustutkija Daniel Roesler demonstroi tietoturva-aukon toimintaa, jonka avulla salakuuntelija voi käyttää hyväksi Web Real Time Communicationia (WebRTC). Kyseessä on erityinen käyttöliittymä (API)-ohjelma, joka on sisäänrakennettu useimpiin nettiselaimiin. Tämän avulla salakuuntelija voi paljastaa käyttäjän todellisen IP-osoitteen, vaikka hän käyttäisikin VPN-yhteyttä. Eri verkkoihin yhdistyneet tietokoneet käyttävät WebRTC:tä yleensä mm. selainten väliseen kommunikaatioon, P2P-tiedostonjakoon sekä ääni- ja videopuheluihin.

Miten se tapahtuu?

Tapahtuma vaatii vain muutaman rivin koodia. Tämä huijaa WebRTC:n paljastamaan todellisen IP-osoitteesi hyödyntämällä Internet-palvelinta, joka tunnetaan nimellä STUN (Session Traversal Utilities for NAT). STUN-palvelimen avulla sisäisen verkon tietokoneet ja laitteet voivat selvittää julkiset IP-osoitteensa. VPN:t käyttävät myös STUN-palvelimia muuttaakseen sisäisen verkon osoitteet julkisiksi internet-osoitteiksi ja päinvastoin. Jotta tämä olisi mahdollista, STUN-palvelin ylläpitää tietokantaa, joka sisältää sekä VPN-pohjaisen IP-osoitteesi että paikallisen IP-osoitteesi yhteyden aikana.

Tällä vuodolla ei ole mitään tekemistä VPN-palvelun turvallisuuden kanssa, vaan se johtuu WebRTC:n omasta tietoturva-aukosta selaimessasi. Kun selaimesi WebRTC hyväksyy pyyntöjä STUN-palvelimelta, se lähettää STUN-palvelimelle takaisin vastauksen, josta näkyy sekä yksityinen (sisäinen verkko) että julkinen (internet) IP-osoitteesi sekä muuta dataa.

Tämän jälkeen pyynnön tulosta, eli käytännössä käyttäjän todellista IP-osoitetta, voidaan käyttää pienellä ohjelmalla nimeltä JavaScript. Tämän toteutuminen vaatii ainoastaan, että selain tukee WebRTC:tä sekä JavaScriptiä. Jos WebRTC on sallittu selaimessasi, se hyväksyy normaalisti STUN-pyyntöjä ja lähettää vastauksen STUN-palvelimelle.

Yksikään järjestelmä ei ole täydellinen, vaan haavoittuvuuksia löydetään aina silloin tällöin. Siksi on tärkeää käyttää hyvämaineista VPN-palveluntarjoajaa , joka kykenee aktiivisesti vastaamaan ilmeneviin tietoturva-aukkoihin. Muista testata VPN-palveluasi vuotojen varalta ja ryhdy toimenpiteisiin niiden korjaamiseksi.

Kirjoita ajatuksesi tämän artikkelin parantamiseksi. Palautteesi on meille tärkeää!